Кибербезопасность недавно стала свидетелем новой угрозы: сложное вредоносное ПО, нацеленное на веб-сайты WordPress. Это вредоносное ПО ловко маскируется под популярный плагин безопасности WordFence, создавая ложное чувство безопасности, отключая основные механизмы защиты и открывая бэкдоры для злоумышленников.

Плановая проверка выявила скрытое вредоносное ПО WordPress

Обнаружение этого вредоносного ПО произошло во время стандартного расследования взломанного сайта WordPress. Администратор сайта, изначально обеспокоенный потенциальной кражей кредитных карт, успешно устранил непосредственную угрозу. Однако более глубокий анализ, проведенный экспертами по безопасности в Сукури обнаружили более коварную проблему: вредоносный плагин, предназначенный для обхода обнаружения WordFence и нейтрализации его функций.

Использование вредоносных плагинов — это распространенная тактика, применяемая злоумышленниками для проникновения на сайты WordPress, особенно те, у которых есть скомпрометированные учетные записи администратора. Эти плагины часто маскируются под общие имена, незаметно вписываясь в среду сайта. В этом конкретном случае подозрительный плагин был назван wp-engine-fast-action, вводящее в заблуждение имя, поскольку сайт не был размещен на WPEngine, и легитимного плагина с таким именем не существует.

Уязвимость WordFence под микроскопом

WordFence, насчитывающий более 5 миллионов активных установок, является ведущим решением по безопасности для сайтов WordPress. Однако, несмотря на свои надежные функции, включая двухфакторную аутентификацию и службу брандмауэра, он не застрахован от эксплуатации. Вредоносный плагин wp-engine-fast-action содержал скрипт, скрывавший его истинное назначение с помощью кодировки base64, конкатенации и обратных строк.

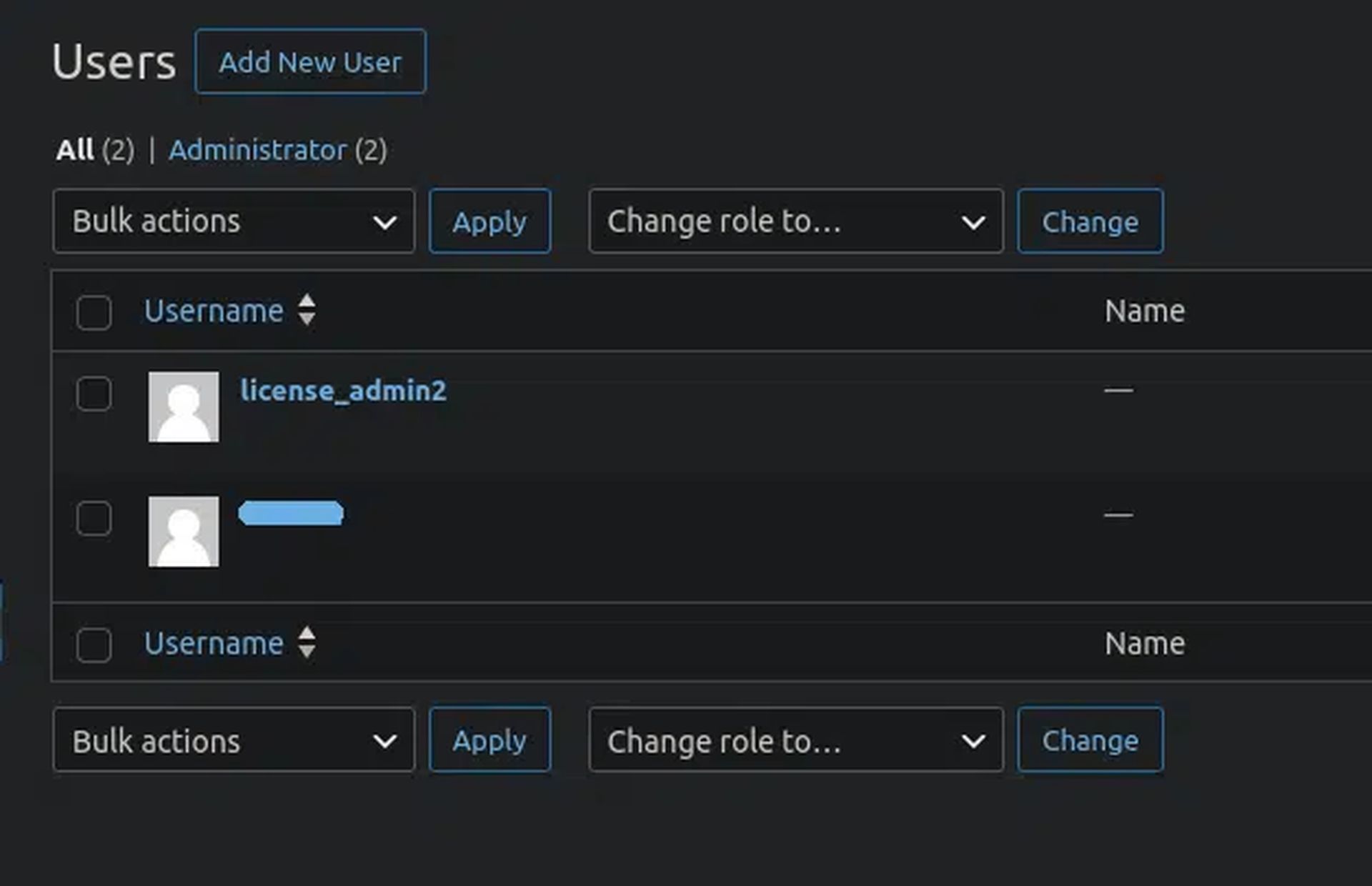

После расшифровки вредоносное намерение плагина стало очевидным: он переименовал каталог плагина WordFence в «wordfence1», фактически отключив его, создал нового вредоносного пользователя-администратора или повысил привилегии существующего пользователя с именем license_admin2 и послужил потенциальным вектором повторного заражения, обеспечив злоумышленникам постоянный доступ даже после первоначального удаления вредоносного ПО.

Умная маскировка

Чтобы еще больше избежать обнаружения, злоумышленники включили в плагин дополнительные файлы (main.js и style.css). Файл main.js содержал запутанный код JavaScript, который визуально манипулировал настройками WordFence, создавая иллюзию того, что сканирование безопасности было активным, когда это было не так. Файл style.css скрывал присутствие поддельного плагина и вредоносного пользователя-администратора из панели управления WordPress. Этот обманчивый код, хотя и был коротким, был невероятно эффективен, вводя пользователей в заблуждение, заставляя их верить, что их сайт безопасен.

Как защитить свой сайт WordPress

Хотя WordFence остается ценным инструментом безопасности для сайтов WordPress, этот инцидент подчеркивает важность обеспечения правильной настройки всех его функций и сохранения бдительности в отношении потенциальных уязвимостей. Sucuri рекомендует несколько мер для эффективного снижения угроз:

- Двухфакторная аутентификация (2FA): Это добавляет дополнительный уровень безопасности входам в систему, требуя дополнительного этапа проверки, выходящего за рамки простого имени пользователя и пароля.

- Обеспечение безопасности wp-config.php: Реализация мер безопасности, таких как disallow_file_edit и disallow_file_mods, может предотвратить несанкционированное изменение этого важного файла.

- Регулярные обновления: Поддержание WordPress, тем и плагинов в актуальном состоянии гарантирует устранение известных уязвимостей.

- Брандмауэр веб-сайта: Это может защитить от атак методом подбора паролей и заблокировать вредоносных ботов.

Мониторинг целостности файлов: использование внешних решений для сканирования может помочь обнаружить несанкционированные изменения файлов веб-сайта.

Обнаружение этого нового вредоносного ПО WordPress служит суровым напоминанием о постоянной игре в кошки-мышки между профессионалами в области кибербезопасности и киберпреступниками. Не забывайте быть в курсе последних угроз и принимать упреждающие меры для защиты вашего сайта WordPress.

Кредит на изображение: Фикрет тозак/Unsplash

Source: Вредоносное ПО WordPress маскируется под защиту WordFence