В этом сообщении блога мы углубимся в уязвимость телефонов Android к атакам методом перебора отпечатков пальцев. Первоисточник новости транслировался на Bleeping Computer.

Понимание атак грубой силы по отпечаткам пальцев

Атаки методом перебора отпечатков пальцев основаны на повторяющихся попытках взломать систему аутентификации по отпечаткам пальцев на смартфонах с целью получения несанкционированного доступа и контроля над устройством. Эти атаки используют уязвимости в мерах безопасности, реализованных на некоторых устройствах Android.

Использование уязвимостей нулевого дня

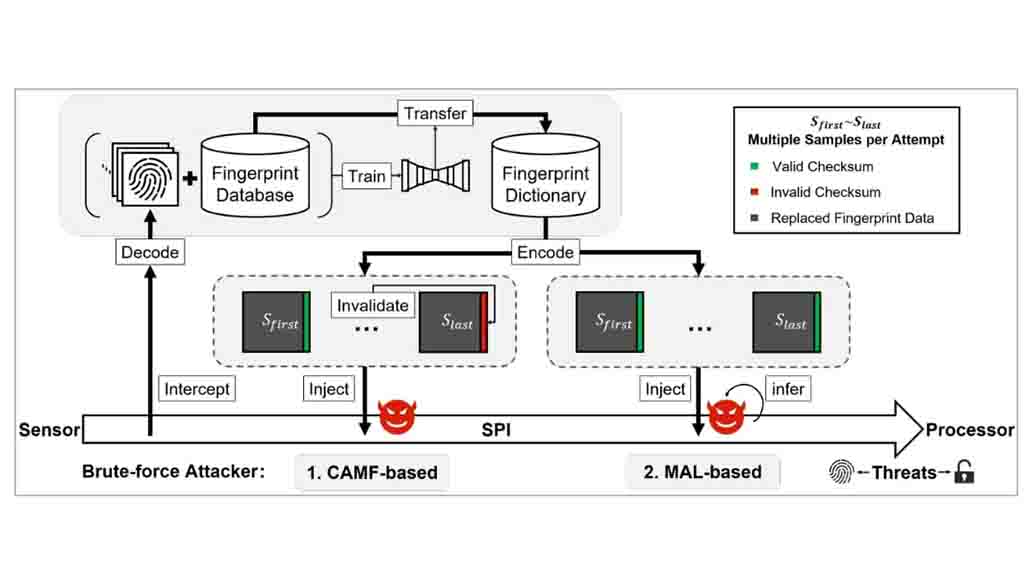

Исследователи из Tencent Labs и Чжэцзянского университета недавно обнаружили новый метод атаки, известный как «BrutePrint». Используя две уязвимости нулевого дня, Cancel-After-Match-Fail (CAMF) и Match-After-Lock (MAL), исследователи смогли обойти существующие меры безопасности, защищающие современные смартфоны от атак грубой силы.

Как работает брутпринт

BrutePrint включает в себя отправку злоумышленником неограниченного количества изображений отпечатков пальцев на целевое устройство до тех пор, пока не будет найдено совпадение с определенным пользователем отпечатком пальца. Для запуска этой атаки необходим физический доступ к устройству, а также доступ к базе данных отпечатков пальцев, которую можно получить из академических наборов данных или утечек биометрических данных. Стоимость необходимого оборудования составляет около 15 долларов.

Управление механизмами аутентификации

В отличие от взлома паролей, аутентификация по отпечатку пальца опирается на эталонный порог, а не на конкретное значение. Злоумышленники могут манипулировать False Acceptance Rate (FAR), чтобы увеличить порог приемлемости и облегчить сопоставление. БрутПечать манипулирует механизмами множественной выборки и устранения ошибок аутентификации по отпечаткам пальцев на смартфонах, используя уязвимость CAMF.

Преодоление режимов блокировки

Уязвимость MAL позволяет злоумышленникам вывести результаты аутентификации по изображениям отпечатков пальцев, даже когда устройство находится в «режиме блокировки». Режим блокировки активируется после определенного количества последовательных неудачных попыток разблокировки. Однако уязвимость MAL помогает обойти это ограничение, позволяя злоумышленникам продолжать попытки грубой силы.

Воздействие и смягчение последствий

Атака BrutePrint была протестирована на десяти популярных моделях смартфонов. HarmonyOS Устройства (Huawei) были уязвимы для неограниченного количества попыток, в то время как устройства iOS допускали десять дополнительных попыток. Эта уязвимость подчеркивает необходимость более строгих мер безопасности на устройствах Android для защиты от атак методом перебора отпечатков пальцев.

Защита вашего устройства: защита от атак методом перебора отпечатков пальцев

Уязвимость телефонов Android к атакам методом перебора отпечатков пальцев вызывает опасения в отношении конфиденциальности пользователей и безопасности устройств. Для производителей устройств и разработчиков программного обеспечения крайне важно устранять эти уязвимости, внедряя надежные меры безопасности и регулярно обновляя программное обеспечение.

Понимая потенциальные риски, связанные с аутентификацией по отпечаткам пальцев, и сохраняя бдительность в отношении безопасности устройств, пользователи могут смягчить воздействие таких атак и защитить свою личную информацию.

В последние месяцы мы также подготовили статью о троянце Nexus для Android, проникающем в криптокошельки и касающемся проблем с безопасностью смартфонов, я предлагаю вам также ознакомиться с ней.

Source: Телефоны Android: уязвимость к атакам методом перебора отпечатков пальцев