Исследователи безопасности представили новую технику под названием «Тени биос«Это позволяет вредоносному ПО полностью работать в рамках основополагающей прошивки компьютера, что делает традиционные меры безопасности бессильными. Казуки Мацуо из FFRI Security будет подробно описать метод в Black Hat 2025, подчеркнув его беспрецедентные возможности уклонения, полностью обходя операционную систему (OS).

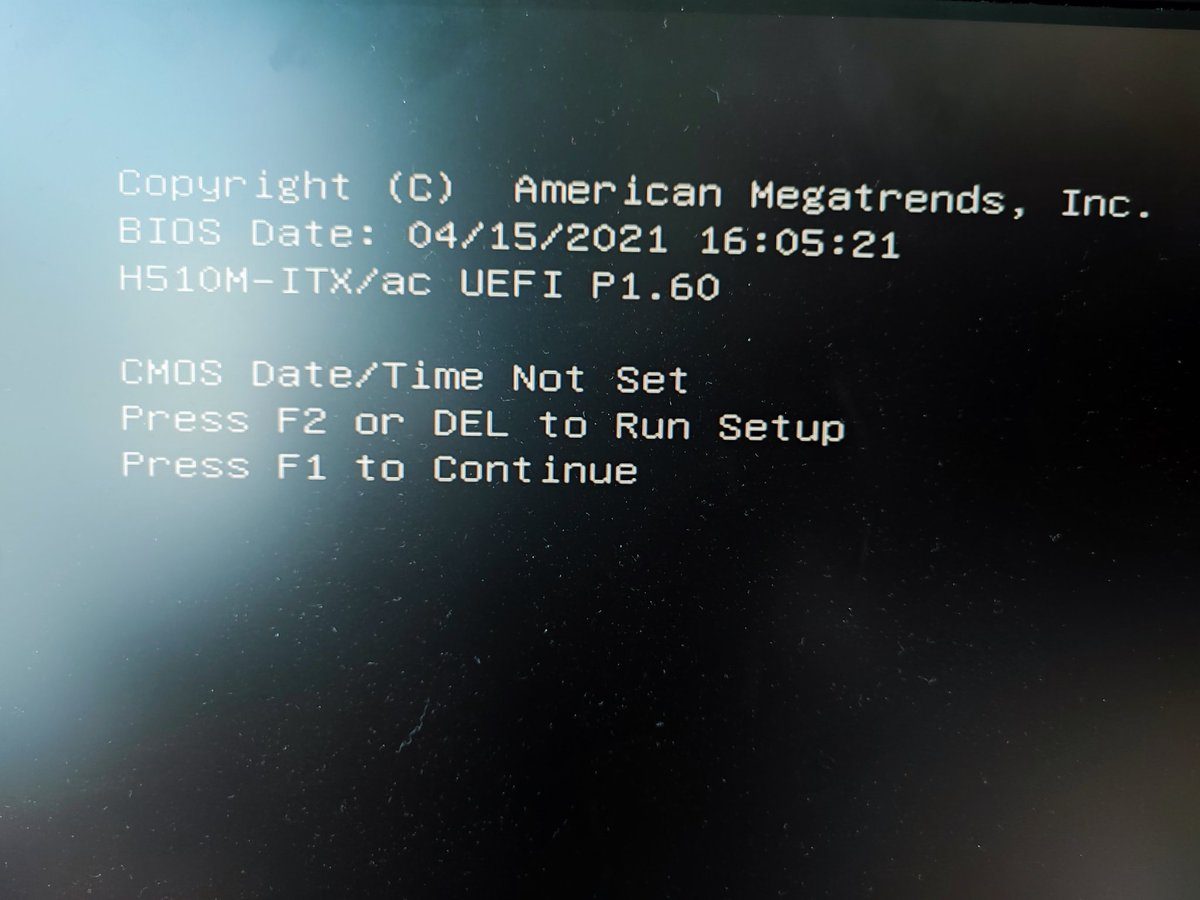

Shade Bios принципиально отличается от обычных угроз UEFI (Unified расширяющийся интерфейс прошивки), такие как руткиты или буткиты. В то время как UEFI вредоносные программы используют постоянство прошивки для запуска до загрузки ОС, в конечном итоге она полагается на ОС для взаимодействия с аппаратными и выполнять вредоносные задачи – подключение к антивирусу, обнаружению конечных точек (EDR/XDR) и инструментами безопасности ОС. BIOS Shade устраняет эту зависимость, позволяя злоумышленникам запускать вредоносный код исключительно в среде BIOS даже после ботинок ОС.

Исторически, что Reliance OS UFI Malware создает уязвимости. Злоумышленники должны предвидеть и отключить конкретные программы безопасности во время стартапа – сложную задачу, требующую знания драйверов и механизмов ядра. Matsuo отмечает, что нет существующих вредоносных программ UEFI не обходит критическую защиту Windows, как отслеживание событий для Windows (ETW). Кроме того, отключение всех инструментов безопасности, вероятно, предупредит пользователей. Bios оттенка обходит эти проблемы, работая независимо, делая вредоносные действия невидимыми для защиты уровня ОС.

Техническое исполнение

Прорыв включает в себя обманывание загрузчика ОС во время запуска. Когда управление переходит от BIOS к ОС, UEFI обычно разрушает ресурсы прошивки. Shade Bios подрывает это, изменяя карту памяти UEFI – компонент детализации распределения памяти. «Я обманываю загрузчик ОС, изменяя карту памяти», – объясняет Мацуо. Манипулируемая карта убеждает погрузчик, что области BIOS должны оставаться активными во время выполнения ОС, сохраняя функции BIOS в памяти.

Это создает параллельную, скрытую среду, похожую на «миниатюрную ОС», где вредоносное ПО работает с использованием специфичных для биосий протоколов (например, дискового ввода/вывода) вместо стандартных API OS. Удовлетворительное ПО может быть написано в C, используя драйверы BIOS для таких задач, как создание файлов. Matsuo утверждает, что этот подход потенциально проще, чем разработка традиционных бутков UEFI: «Это не требует бинарных манипуляций, крючков или сопоставления рисунков».

Shade Bios представляет универсальную угрозу из -за стандартизации UEFI. Вредоносное ПО, разработанное для него, будет функционировать на ПК, серверах и материнских платках, что не требует адаптации, специфичной для аппаратного обеспечения. Обнаружение исключительно сложно, так как программное обеспечение для безопасности не может отсканировать среду выполнения BIOS. Единственная защита – это упреждающая, неоплачиваемая сброс и анализ памяти для выявления подозрительного кода – даже без предварительного подозрений в компромисс.

Matsuo продемонстрирует анализ памяти с использованием инструмента с открытым исходным кодом «Kraftdinner» в Black Hat 2025 для оптимизации обнаружения. Тем не менее, он подчеркивает, что атаки BIOS SHADE остаются нишевыми, в первую очередь, относящиеся к контекстам с высокой безопасности: «Угрозы UEFI не очень популярны за пределами национальной безопасности». Техника наиболее актуальна для правительственных учреждений во время инспекций закупок ПК, чтобы раскрыть прошивку.

Это исследование подчеркивает критическую эволюцию в наступательных возможностях-устойчивость к использованию программного обеспечения полностью отделена от ОС-выявляя новые защитные парадигмы для целей с высокой стоимостью.

Source: Новая вредоносная программа прячется в мозге вашего компьютера