Утечка комболиста Telegram в последнее время стала центром внимания в кругах кибербезопасности из-за серьезной утечки данных, касающейся 361 миллиона украденных учетных записей. Эти учетные данные, собранные из различных источников, включая вредоносные программы для кражи паролей, атаки с подстановкой учетных данных и утечки данных, теперь добавлены в службу уведомлений об утечке данных Have I Been Pwned (HIBP).

Эта разработка позволяет пользователям проверять, не были ли скомпрометированы их учетные записи. В этом блоге мы углубимся в тонкости комболистов Telegram, методы, используемые для сбора таких огромных объемов данных, и последствия этих нарушений.

Механика комболиста Telegram

Комболист, сокращение от «список комбинаций», представляет собой подборку имен пользователей и паролей, которые были украдены или утекли из различных источников. Эти списки часто распространяются в сообществах киберпреступников и используются для злонамеренных действий, таких как атаки с подтасовкой учетных данных. В ходе этих атак киберпреступники используют автоматизированные инструменты для проверки украденных учетных данных на нескольких веб-сайтах, используя распространенную практику повторного использования паролей среди пользователей.

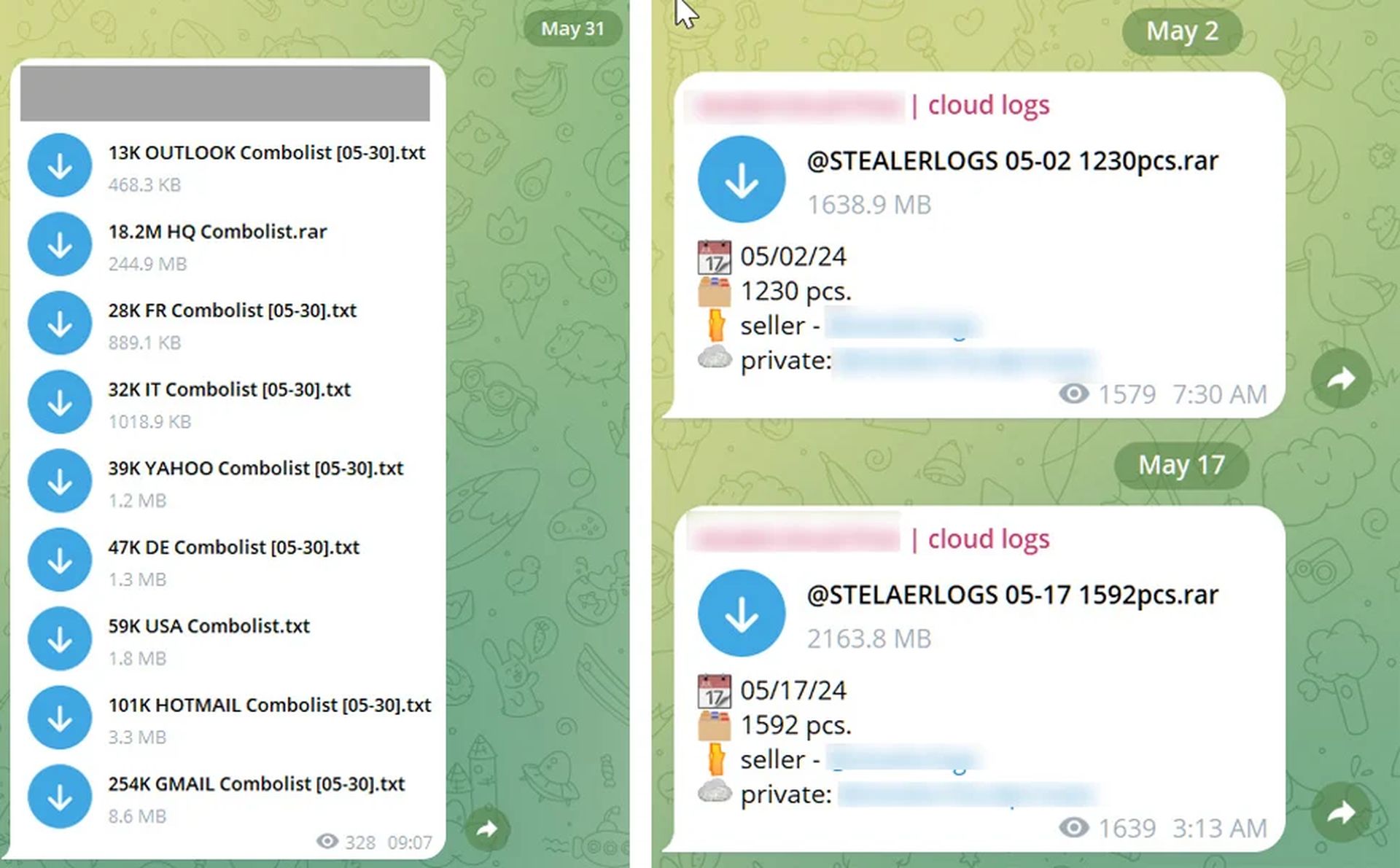

Комболисты Telegram — это, по сути, большие коллекции украденных учетных данных (комбинаций имен пользователей и паролей), распространенных в сообществах киберпреступников в Telegram. Исследователи кибербезопасности выявили многочисленные каналы Telegram, посвященные обмену этими списками, которые используются для создания репутации и привлечения подписчиков в сообществе киберпреступников.

Telegram стал популярной платформой для распространения комболистов среди киберпреступников благодаря зашифрованному обмену сообщениями, возможности больших групп и относительной анонимности. Исследователи обнаружили множество каналов Telegram, предназначенных для обмена этими списками, что позволяет злоумышленникам легко получить доступ к этим данным и использовать их для дальнейших атак.

Данные в этих комболистах взяты из разных источников:

- Атаки с подстановкой учетных данных: Киберпреступники используют автоматизированные инструменты для попыток входа в систему с украденными учетными данными на нескольких веб-сайтах, рассчитывая на то, что пользователи часто повторно используют пароли в разных сервисах.

- Утечки данных: Масштабные взломы веб-сайтов и сервисов приводят к утечке учетных данных пользователей.

- Вредоносное ПО для кражи паролей: этот тип вредоносного ПО заражает устройства и крадет сохраненные имена пользователей и пароли, часто вместе с соответствующими URL-адресами и другими данными просмотра.

Исследователи, пожелав сохранить анонимность, собрали значительный объем этих данных — 122 ГБ учетных данных — из нескольких каналов Telegram и поделились ими с Троем Хантом, основателем HIBP. Хант подтвердил, что этот набор данных включает 361 миллион уникальных адресов электронной почты, из которых 151 миллион ранее не использовался сервисом HIBP.

Анализ массовой утечки данных

Взлом комболистов Telegram достиг беспрецедентных масштабов: было раскрыто более 361 миллиона уникальных адресов электронной почты. Этот кладезь информации не только огромен, но и очень детализирован и часто включает в себя не только комбинации электронной почты и пароля, но и URL-адреса, связанные с этими учетными данными. Такие данные часто похищаются с помощью сложных средств, таких как вредоносное ПО для кражи паролей.

Вредоносное ПО, кражущее пароли, проникает в устройства и извлекает конфиденциальную информацию, в том числе:

- Имена пользователей и пароли

- Печенье: данные, которые можно использовать для перехвата сеансов.

- URL-адреса: Веб-сайты, связанные с украденными учетными данными.

Данные, циркулирующие через комболистов Telegram, затем компилируются в журналы и передаются или продаются на рынках киберпреступности. Учитывая анонимность исследователей, делящихся этими данными, становится ясно, что проверка легитимности каждого сертификата представляет собой огромную задачу. Однако Хант проверил многие из утекших адресов электронной почты с помощью форм сброса пароля и подтвердил их связь с перечисленными веб-сайтами.

Ни один сайт не остается нетронутым

Размер набора данных означает, что атаке может подвергнуться практически любой сайт, допускающий вход в систему. От крупных корпораций до небольших форумов сфера действия этих полномочий огромна. Даже BleepingComputer, сайт, посвященный кибербезопасности, был замешан в этой утечке данных. Учетные данные, связанные с ПипКомпьютер форумы были украдены с помощью вредоносных программ, похищающих информацию, что подчеркивает широко распространенную угрозу, исходящую от этого типа вредоносных программ.

Вредоносное ПО для кражи информации действует путем проникновения на устройство, захвата конфиденциальной информации и передачи ее обратно злоумышленникам. Этот тип вредоносного ПО обычно распространяется через:

- Социальные медиа: ссылки или вложения в сообщениях, которые ведут к загрузке вредоносного ПО.

- Взломанное программное обеспечение: Пиратское программное обеспечение часто поставляется в комплекте с вредоносным ПО.

- Поддельные продукты VPN: Вредоносные приложения, выдающие себя за легальные VPN-сервисы.

- Почтовые кампании: Фишинговые электронные письма, содержащие вредоносные вложения или ссылки.

Затронутые пользователи часто сталкиваются с непростой задачей сброса всех паролей, хранящихся в диспетчере паролей их браузера, а также любых других учетных записей, использующих те же учетные данные. Поскольку при таких нарушениях обычно не хватает временных меток, пользователи должны предполагать, что все учетные данные, сохраненные в их браузере, были скомпрометированы.

Вредоносное ПО, похищающее информацию, стало серьезной проблемой в сфере кибербезопасности, способствуя широкому спектру атак — от программ-вымогателей до кражи данных. Громкие нарушения, например, направленные против правительства Коста-Рики и таких компаний, как Microsoft, CircleCi и других, часто происходят из-за кражи учетных данных с помощью этого типа вредоносного ПО. Способность вредоносного ПО собирать широкий спектр данных, включая историю браузера и криптовалютные кошельки, делает его мощным инструментом для киберпреступников.

Украденные данные либо продаются на торговых площадках, занимающихся киберпреступностью, либо используются непосредственно для взлома дополнительных учетных записей. Этот непрерывный цикл краж и эксплуатации создает постоянную угрозу, в которой даже пользователи, которые старательно меняют свои пароли, могут неоднократно подвергаться риску.

Лицом к лицу с реальностью комболиста Telegram и утечки данных

Массовая утечка 361 миллиона учетных записей в комболисте Telegram подчеркивает безжалостный характер киберпреступности и вездесущую угрозу, которую представляют вредоносные программы, крадущие информацию. Хотя такие сервисы, как «Have I Been Pwned», предоставляют пользователям важные инструменты для контроля их воздействия, задача обеспечения безопасности своего цифрового присутствия остается сложной задачей. Детальный характер утечки данных, включая URL-адреса и файлы cookie, подчеркивает необходимость надежных методов кибербезопасности и постоянной бдительности.

Поскольку киберпреступники продолжают использовать уязвимости и делиться украденными данными на таких платформах, как Telegram, невозможно переоценить важность использования надежных, уникальных паролей, регулярного обновления программного обеспечения и осторожности в отношении потенциальных источников вредоносного ПО. Борьба с кражей учетных данных и утечкой данных продолжается и требует как осведомленности, так и превентивных мер со стороны пользователей во всем мире.

Предоставленное изображение предоставлено: ильгмызин / Unsplash

Source: 361 миллион украденных аккаунтов раскрыт в утечке комболистов Telegram